Alice und Bob interagieren anonym

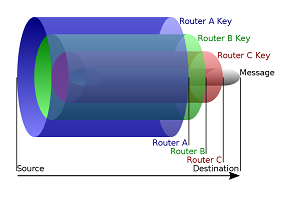

Zurzeit wird vieles über Risikoprüfungen von Krypto-Wallets und Transaktionen geschrieben und behauptet. Deshalb widmen wir uns im heutigen Know-How Beitrag den grundlegenden Mechanismen, wie Alice und Bob miteinander interagieren können, ohne einander zu kennen. Als nach der Jahrtausendwende an der Cambridge University das sogenannte Onion-Routing entwickelt wurde, stand der unzensierte Zugang zum Internet mit Kontrolle der Privatsphäre und Anonymität im Vordergrund und wurde sogar mit einem Preis für „social benefit" ausgezeichnet. Die amerikanische Regierung unterstützte indirekt die Oppositionsbewegungen im Iran und Ägypten, indem sie die Entwicklung des auf Onion-Routing basierenden Netzwerks finanziell unterstützte. Heute ist das Netzwerk in Verruf geraten, weil es für illegale Geschäfte missbraucht werden kann. Dieser Umstand wird durch Möglichkeit, anonyme Krypto-Transaktionen online zu tätigen, noch verschärft.

Anonymer Kauf

Wir zeigen sehr vereinfacht, wie Alice und Bob einen Kauf vollständig anonym abwickeln können, ohne einander zu kennen zu müssen. Dabei wird das Netzwerk TOR (The Onion Routing) verwendet.

- Bob richtet einen Webserver ein, wo seine Waren angeboten werden.

- Bob konfiguriert auf seinem Server die TOR-Software so, dass die Web-Seiten mit dem Angebot im TOR-Netzwerk sichtbar sind.

- Bob erstellt ein Schlüsselpaar bestehend aus einem öffentlichen und einem privaten Schlüssel.

- Bob schickt den öffentlichen Schlüssel zusammen mit einer Liste von zufällig ausgewählten Eintrittspunkten ins TOR-Netzwerk an einen Verzeichnis-Server.

- Bob macht sein Angebot unter dem Hashwert seines öffentlichen Schlüssels bekannt. Alice erfährt von Bobs Angebot und erhält mit dem Hashwert Informationen vom Verzeichnis-Server, unter anderem Bobs Eintrittspunkte.

- Alice baut eine Verbindung zu einem zufällig ausgewählten TOR-Server auf, für das anonyme Rendezvous mit Bob.

- Alice baut eine zweite Verbindung zu einem der von Bob's Eintrittspunkten, welche vom Verzeichnisserver genannt wurden. Über diese Verbindung schlägt Alice den Rendezvous Server vor.

- Bob entscheidet ob er mit Alice verhandeln möchte und baut ggf. eine Verbindung zum Rendezvous-Server auf.

- Beim Rendezvous-Server werden Alice und Bob kurzgeschlossen und sie können über Ware, Preis, Liefer- und Zahladresse verhandeln.

- Bob erzeugt ein neues Bitcoin-Wallet und teilt die Wallet-Adresse Alice mit.

- Alice teilt Bob mit, wie die Ware anonym übergeben werden soll.